OpenDNS plugger DNS lekkasjer på "Last Mile" med DNSCrypt

Tidligere skrev jeg opp OpenDNS, en gratis tjeneste som gir en raskere og sikrere måte å løse domenenavn på. Nå ruller OpenDNS ut et nytt stykke programvare som er designet for å gjøre nettleseren enda sikrere: DNSCrypt.

DNSCrypt er en ekstra tjeneste lagret på toppen av OpenDNS som bidrar til å beskytte mot sårbarheter som presenteres av "DNS lekkasjer." Det gjør det ved å kryptere DNS-trafikk for å sikre at den ikke kan skilles av en hacker eller en mann i midten . Dette ligner på, men ikke det samme som, HTTPS-kryptering av webtrafikk (SSL / TLS).

I et nøtteskall forbedrer OpenDNS nettleserversikkerheten din ved å gi større sikkerhet for at nettsiden du kobler til er den du hadde tenkt å koble til. Det gjør det ved å tilby en bedre DNS-server enn den leverandøren din tilbyr som standard. Når forespørselen din når OpenDNS-serverne, kan du være rimelig trygg på at du lager en legitim forbindelse til nettsiden du prøver å nå. Men dette gir fortsatt en relativt svak lenke i kjeden: den "siste milen" eller den delen av Internett-tilkoblingen din mellom Internett-leverandøren og datamaskinen. Det vil si at hackere fortsatt kunne snoop eller viderekoble DNS-trafikken din ved å fange den før den når Internett-leverandøren din. Med DNSCrypt vil hackere ikke kunne snuse på DNS-trafikken lenger, og de vil heller ikke kunne lure datamaskinen din til å tro at du kommuniserer med en legitim DNS-server.

Sjekker for DNS lekkasjer

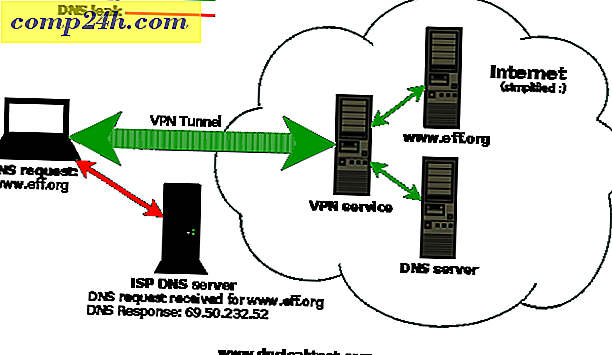

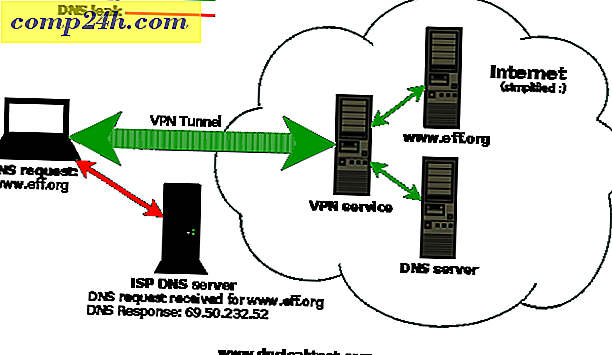

Risikoen for at noen avlyser eller spoofer en DNS i "siste mil" er svært lav. I utgangspunktet, for at dette sårbarheten skal være til stede, må du ha en " DNS lekkasje " på forbindelsen din. Det vil si at selv om du har konfigurert datamaskinen eller ruteren til å koble til OpenDNS (eller en VPN eller en annen DNS-server, for eksempel Google DNS), gjør noe på datamaskinen fortsatt forespørsler til standard DNS-serveren (vanligvis din ISP ).

Du kan teste for å se om du har en DNS-lekkasje ved å besøke DNSleaktest.com mens du er koblet via OpenDNS. Ifølge folket på DNSleaktest.com er DNS lekkasjer mest utbredt på Windows-klienter. Jeg er imidlertid glad for å rapportere at testen min for DNS lekkasjer kom opp tørr mens du koblet til OpenDNS på min Windows 8-datamaskin.

Installere DNSCrypt

DNSCrypt er tilgjengelig gratis som forhåndsvisning. Faktisk er programvaren åpen kildekode (du kan se kilden på GitHub). Du kan laste ned DNSCrypt her. Den er tilgjengelig for både Mac og Windows, og er en bris å installere. Bare start installasjonsprogrammet og følg instruksjonene på skjermen.

Etter installasjonen vil du se en grønn indikator i systemstatusfeltet som viser at DNSCrypt fungerer.

Høyreklikk ikonet for å åpne kontrollsenteret for mer informasjon og alternativer.

Merk at når du installerer DNSCrypt, må du ikke endre DNS-innstillingene for nettverkskortet ditt for å bruke OpenDNS lenger. Du kan ganske enkelt sjekke Aktiver OpenDNS og datamaskinen din vil begynne å bruke OpenDNS. Dette er nyttig hvis du ikke har konfigurert ruteren din til å bruke OpenDNS.

Standardinnstillingene (vist ovenfor) er optimalisert for hastighet og pålitelighet. Hvis for eksempel OpenDNS ikke kan nås, kommer datamaskinen din tilbake til standard DNS-serveren din. (Merk: Hvis OpenDNS er standard DNS-resolver, vil dette alternativet ikke gjøre mye av en forskjell).

For den høyeste sikkerheten, sjekk DNSCrypt Over TCP / 443 (tregere) og fjern markeringen Fall tilbake til usikker DNS . Innstillingene som vises nedenfor, er sikrere når du bruker offentlig WiFi.

Konklusjon

De fleste hjemmebrukere trenger ikke DNSCrypt for å holde dem trygge. Utnyttelse av DNS-lekkasjer er sjelden, og de fleste tilkoblinger viser ikke dette sikkerhetsproblemet (Macs, for eksempel, er ikke kjent for å ha DNS-lekkasjer). Men hvis en privat og sikker forbindelse er av største betydning for deg - enten av personlige eller forretningsmessige grunner - er DNSCrypt en gratis og smertefri måte å legge til et lag med sikkerhet til PC-en,

Visste du om DNS lekkasjer? Vil du bruke DNSCrypt? Gi oss beskjed i kommentarene.

![Finjuster Google+ profils personvern [groovyTip]](http://comp24h.com/img/groovytip/144/fine-tune-google-profile-privacy.png)

![Windows Server Update Services (WSUS) 3.0 SP2 Utgitt [Utgivelsesvarsel]](http://comp24h.com/img/freeware/753/windows-server-update-services-3.png)